![]() STARTSEITE -->

KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION

4: SICHERE KOMMUNIKATION

STARTSEITE -->

KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION

4: SICHERE KOMMUNIKATION

Einer der wichtigsten Aspekte um die gesamte Systemlandschaft sauber zu halten ist die Absicherung des eigenen Netzwerks. Je weniger die lokal installierten Virenscanner zu tun bekommen umso besser für Sie.

Eine moderne Firewall-Lösung kontrolliert die Datenströme in beide Richtungen: Aus dem System heraus und in das System herein. Außerdem werden auch die Programme kontrolliert, die Daten empfangen oder Versenden dürfen. In der Regel ist sie dann auch so konfiguriert, dass es auch darauf ankommt, wer den Verbindungsaufbau initiiert. Will ein System des lokalen Netzwerk eine Verbindung nach außen etablieren (outbound connection), gelten die im System definiert Regeln und Freigaben für bestimmte Programme und Ports. Von außen initiierte Verbindungen (inbound connections) werden in der Regel abgelehnt. Wurde eine Verbindung von innen initiiert, ist im Anschluss natürlich Datenverkehr in beide Richtungen zulässig. Gute Lösungen kontrollieren dazu aber auch den Inhalt der Pakete selbst.

Wenn Sie für die Sicherheit eines Unternehmens zuständig sind, denken Sie darüber nach, als erste Verteidigungswelle nach außen eine hardwarebasierte Firewall-Lösung eines rennomierten Anbieters einzusetzen. Als Privatanwender bleibt ihnen in der Regel nur ein zweistufiger Schutz gegen Angriffe von außen. Die äußere Verteidigungsmauer ist die Firewall ihre Routers. Normalerweise können Sie in begrenztem Umfang Regeln definieren und Ports für bestimmte Systeme freigeben. Einige Ports, wie zum Beispiel Ports für Mailing oder das Browsen im Internet sind in der Regel von vornherein offen. Individuelle Ports für bestimmte Zwecke lassen sich normalerweise über die Konfigurationsoberfläche des Gerätes freischalten.

Ihr zweiter Verteidigungsring ist die "Personal Firewall" ihres

PCs. Auch hier wird mit Portfreigaben gearbeitet, die bei Windows im Verzeichnis \Windows\system32\drivers\etc bei Linux nur im Verzeichnis \etc in der Datei "services" abgelegt

sind. Der Schreibzugriff auf die Datei unter Windows ist in dem Verzeichnis übrigens stark eingeschränkt. Wenn Sie Zugriff darauf benötigen, müssen Sie entweder im abgesicherten

Modus als Administrator arbeiten oder den Editor als Administrator aufrufen. ("Als Administrator ausführen..." im Kontextmenü.) Die Datei lässt sich mit jedem normalen Texteditor

auslesen. Schadprogramme tragen dort dann auch die Hintertüren ein, die sie im System anlegen. Die Personal Firewall kann jedoch mehr als nur Ports freigeben. Sie kontrolliert auch

welches Programm welchen Port nutzen darf.

Ihr zweiter Verteidigungsring ist die "Personal Firewall" ihres

PCs. Auch hier wird mit Portfreigaben gearbeitet, die bei Windows im Verzeichnis \Windows\system32\drivers\etc bei Linux nur im Verzeichnis \etc in der Datei "services" abgelegt

sind. Der Schreibzugriff auf die Datei unter Windows ist in dem Verzeichnis übrigens stark eingeschränkt. Wenn Sie Zugriff darauf benötigen, müssen Sie entweder im abgesicherten

Modus als Administrator arbeiten oder den Editor als Administrator aufrufen. ("Als Administrator ausführen..." im Kontextmenü.) Die Datei lässt sich mit jedem normalen Texteditor

auslesen. Schadprogramme tragen dort dann auch die Hintertüren ein, die sie im System anlegen. Die Personal Firewall kann jedoch mehr als nur Ports freigeben. Sie kontrolliert auch

welches Programm welchen Port nutzen darf.

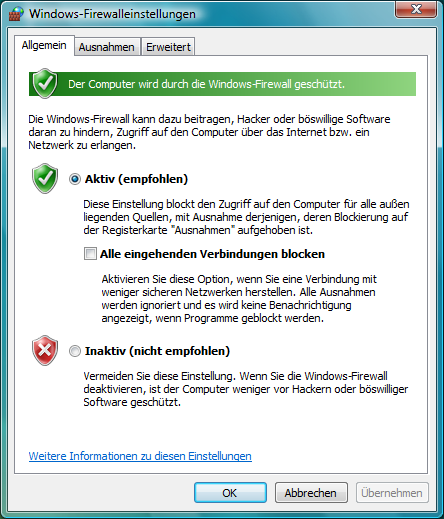

Wie können Sie nun einen Port freischalten und ein Programm dafür berechtigen? Klicken Sie in der Systemsteuerung auf Windows Firewall um in das

rechts gezeigte Fenster zu gelangen.

Der Status hier sollte eigentlich immer "Aktiv (empfohlen)" sein. Bei Windows Vista ist das gezeigte Fenster

übrigens erst dann sichtbar, wenn Sie im Übersichtsfenster auf "Einstellungen ändern" klicken.

Seit Windows 7 ist die Einstellung direkt in das Systemsteuerungsfenster integriert. An der Funktionalität ändert das nichts.

Beachten Sie aber bitte: Windows kennt für die Firewall mehrere unterschiedliche Konfigurationen, je nachdem in welchem Netzwerk Sie sich gerade aufhalten. Damit können Sie unterschiedliche

Einstellungen für private, öffentliche oder Domänennetzwerke vornehmen. Können heißt an dieser Stelle aber auch: müssen. Jede Einstellung, die Sie vornehmen müssen Sie mit Bedacht an jeder

Stelle vornehmen (vgl. auch Grafik weiter unten).

Unter Umständen ist es jedoch nötig bestimmten Netzwerkverkehr zusätzlich zu erlauben um weitere Programme zum Laufen zu bringen. Solche Einstellungen können Sie über die

Registerkarte "Ausnahmen" vornehmen. Dabei muss immer das frei geschaltete Programm und der entsprechende Port angegeben werden. Im unteren Bereich der Registerkarte können Sie dann

auch noch auswählen, dass Windows Sie benachrichtigen soll, sobald ein neues Programm, das versucht hat zu kommunizieren, geblockt worden ist.

In der dritten Registerkarte "Erweitert" haben Sie dann noch die Möglichkeit die Firewall für einzelne Netzwerke unterschiedlich zu konfigurieren. Dies ist zum Beispiel dann

sinnvoll, wenn Sie in Ihrem eigenen Intranet weniger harsch filtern wollen als die Verbindungen zum Internet. Haben Sie sich einmal verkonfiguriert, können Sie mit einem Klick auf die

Schaltfläche in der Mitte die Standardeinstellungen wieder zurückholen.

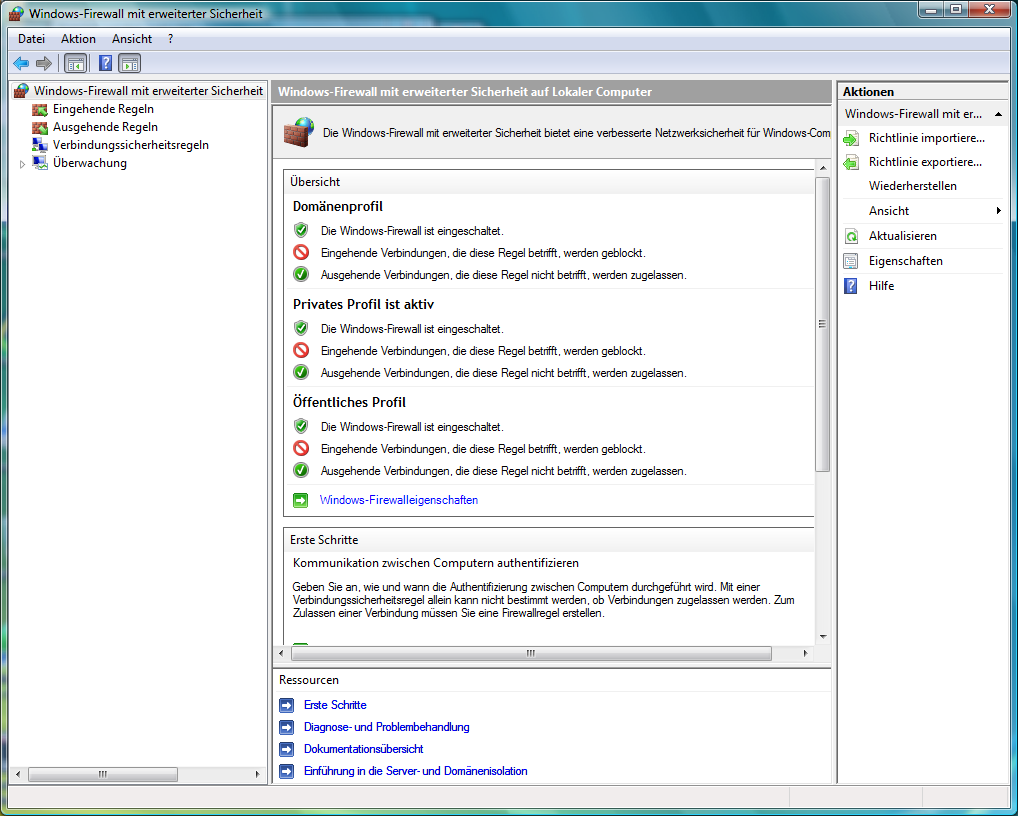

In der Computerverwaltung (Systemsteuerung --> Computerverwaltung --> Windows-Firewall mit erweiterter Sicherheit) finden Sie noch weitere Einstellungen zur Windows-Firewall. Diese

Konsolenansicht der Firewall erlaubt nicht nur das detailliertere Auswerten der gesetzten Filter, sondern auch eine Verkehrsüberwachung, sowie das Adaptieren domainspezifischer Filter. Die

Konsolenansicht sieht so aus:

...gibt es nicht. Hier aber einige Anregungen um es ein wenig sicherer zu machen.

Phishing ist ein immer mehr brennendes Problem im Internet. Seiten geben sich dabei als eine andere Seite aus. Dabei wird zum Beispiel die Internetseite einer Bank eins zu eins kopiert und

unter einer anderen Internetadresse (URL) wieder veröffentlicht. Derjenige, der die Seite manipuliert hat, will dabei erreichen, dass möglichst viele Leute auf diese Seite gehen und dort

Kontonummer PIN und TAN-Nummer eingeben. Die Nummern kann er dann auf der richtigen Seite einsetzen um Ihr Konto leer zu räumen. Dabei setzen die Betrüger häufig auf Internet-Domänennamen, die

so ähnlich klingen, wie der Name der Originalseite.

Zum Beispiel könnte man beim Namen an meinebank-securitysite.com (frei gewähltes Beispiel) ins Stutzen kommen ob dahinter wirklich das Bankhaus steht oder ob es sich um eine Betrügerseite

handelt. Melden Browser, dass etwas mit der Seite nicht stimmt oder wird die Adressleiste des Browser plötzlich rot angezeigt, stimmt etwas mit der Seite ganz und gar nicht und Sie sollten

vermeiden dort irgendetwas persönliches einzugeben und sie viel lieber direkt schließen. In Microsofts Browser wird das ganze übrigens als Smart-Screen-Filter bezeichnet. Der Firefox nutzt

Googles Safebrowsing dafür. Bei jedem Seitenaufruf wird die angesurfte Internetseite mit einer Liste verglichen, in der Seiten hinterlegt sind, die für Phishing und andere Attacken bekannt sind.

Diesen Phishing-Filter finden Sie im Internet-Explorer-Menü "Extras" --> "Smart-Screen-Filter". Hier können Sie auch selbst eine verdächtige Seite melden. Um die Menüleiste

einzublenden, drücken Sie einfach kurz die Alt-Taste.

Die Windows-Sicherheit im Internet wird maßgeblich vom Zonenmodell in den Internetoptionen bestimmt. Der Grundgedanke dabei ist, dass es Bereiche gibt in denen eine Schädigung des Systems eher unwahrscheinlich ist und andere Bereiche, bei denen ein erhebliches Risiko der Systemschädigung besteht. So ist das Ausführen von lokal abgelegten Dateien in der Regel mit einem geringeren Gefährdungspotential verbunden als das Aufrufen einer unbekannten Internetseite. Die Sicherheitsstufen für die einzelnen "Webinhaltszonen" lassen sich sehr detailliert anzeigen. Doch welche Zonen existierenüberhaupt?

Zone |

Beschreibung |

| Ein lokales Programm wird ausgeführt, ein lokaler Ordner geöffnet. | |

|

|

Ein Ordner im LAN wird angezeigt - evtl. ein Netzlaufwerk oder eine Seite im Firmenintranet |

| Eine Internetseite ohne Zuordnung wird angezeigt. Diese Seite haben Sie bislang noch keiner Zone zugewiesen. | |

|

|

Eine als vertrauenswürdig eingestufte Seite aus dem Internet wird angezeigt. Die Sicherheitseinstellungen für diese Seiten sind am schwächsten eingestellt. Nur wirklich vertrauenswürdige Seiten (zum Beispiel Ihre eigene Homepage) gehören hier hinein. |

|

|

Hier gehören die Seiten hinein, denen Sie nicht vertrauen (können), weil sie gefährliche Inhalte auf Ihrem Rechner installieren wollen. Die Sicherheitseinstellungen für diese Zone sind sehr hoch und das Ausführen von Java-Applikationen oder Active-X Steuerelementen wird verhindert und weitere Einstellungen können noch vom Benutzer vorgenommen werden um die Sicherheit weiter zu erhöhen. Generell sollten diese Seiten allerdings gemieden werden. Nur, wenn wirklich keine Möglichkeit zum Verzicht auf den Besuch der Seite besteht ist die Vorgehensweise ratsam. |

Neben den vorgenannten Sicherheitseinrichtung, fahren Sie am besten, wenn Sie Scripts (ActiveX und Java) nur auf vertrauenswürdigen Seiten zulassen. Für den Firefox kommen Sie mit dem Addon → NoScript weiter. Beim Internet Explorer können Sie Scripts in den erweiterten Internetoptionen abschalten.

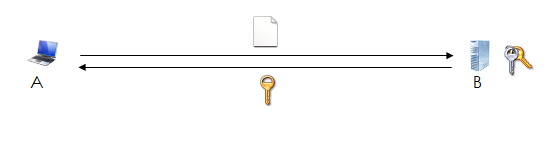

Wir haben uns ja bereits im letzten Punkt mit der

Sicherheit im Internet und dem Zonenmodell des Internet Explorers befasst. Dabei ging es hauptsächlich um die Einordnung von Seiten in bestimmte Zonen, die als unsicher oder sicher

gelten. Welche Gefahren bei der Übertragung von Daten lauern und wie man ihnen begegnen kann, wird in diesem Punkt erklärt. Gehen wir zunächst von zwei Kommunikationspartnern A und

B aus. A will B Daten schicken, die von sensibler Natur sind und entsprechend möglichst niemand anderen erreichen sollen, als den Empfänger für den sie bestimmt sind.

Wir haben uns ja bereits im letzten Punkt mit der

Sicherheit im Internet und dem Zonenmodell des Internet Explorers befasst. Dabei ging es hauptsächlich um die Einordnung von Seiten in bestimmte Zonen, die als unsicher oder sicher

gelten. Welche Gefahren bei der Übertragung von Daten lauern und wie man ihnen begegnen kann, wird in diesem Punkt erklärt. Gehen wir zunächst von zwei Kommunikationspartnern A und

B aus. A will B Daten schicken, die von sensibler Natur sind und entsprechend möglichst niemand anderen erreichen sollen, als den Empfänger für den sie bestimmt sind.

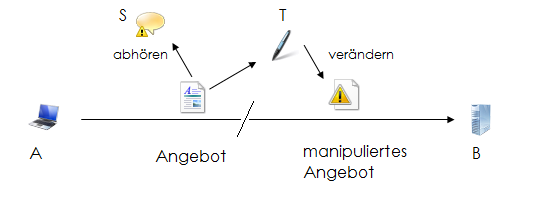

Das Bedrohungspotential beim Übertragen ist natürlich abhängig von der Art der Daten, die übertragen werden. Selbst eine persönliche Nachricht im Firmennetzwerk kann für den Einzelnen prekär werden, wenn der Inhalt in falsche Hände gerät. Gehen wir jedoch im folgenden Beispiel davon aus, dass A ein geschäftliches Angebot an B schicken will. Der Datentransfer, zum Beispiel eine E-Mail, die von A nach B geht, ist ähnlich wie eine Postkarte während der Übertragung für jedermann einsehbar und sogar veränderbar. Dadurch ergeben sich massive Bedrohungen für die Vertraulichkeit der Daten.

Oft reicht es schon aus, wenn jemand anderes

(S) bloß den Inhalt des Angebots kennt und seinerseits ein Besseres an B zu schicken, A würde deswegen leer ausgehen.

Oft reicht es schon aus, wenn jemand anderes

(S) bloß den Inhalt des Angebots kennt und seinerseits ein Besseres an B zu schicken, A würde deswegen leer ausgehen.

Noch schlimmer wäre es, wenn das Angebot durch einen

Konkurrenten (T) nicht nur gelesen, sondern sogar verändert würde. Dadurch könnte der Konkurrent sein Angebot bei voller Gewinnmarge einreichen, weil das Angebot von A durch die Manipulation deutlich

verschlechtert worden wäre. Angriffe, die einem dieser beiden Szenarien entsprechen, werden auch als „Man in the middle“-Angriffe auf die Daten bezeichnet. Beide Szenarien

sind letztendlich nicht nur schädlich für den A, weil er einen Auftrag nicht erhält, sondern auch für B, weil dem ihm dadurch Schaden in Form zu hoher Summen im Angebot entsteht.

Die erste Bedrohung, also das Abhören, wird im Fachjargon als

"eavesdropping" (engl. "lauschen") bezeichnet. Der Begriff leitet sich vom englischen Wort für Dachsims (eave) ab. Es bezeichnet

also eigentlich Tropfen, die nicht durch eine Dachrinne abgeführt werden und nach unten tropfen. Informationen, die durchsickern sind also eavesdrops.

Die zweite Bedrohung, das Verändern, wird als "manipulating" bezeichnet.

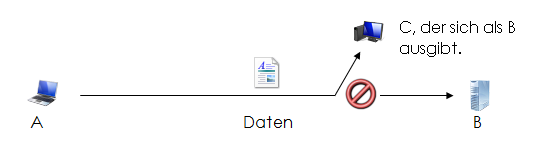

Eine weitere Bedrohung ist das "Masquerading". Dabei gibt sich ein Dritter als der eigentliche Empfänger aus.

Er erfährt nicht nur den Inhalt der geschickten Daten, sondern bestätigt zum Beispiel auch den Versand oder interagiert mit dem Sender.

Eine weitere Bedrohung ist das "Masquerading". Dabei gibt sich ein Dritter als der eigentliche Empfänger aus.

Er erfährt nicht nur den Inhalt der geschickten Daten, sondern bestätigt zum Beispiel auch den Versand oder interagiert mit dem Sender.

A erfährt in diesem Szenario nicht, dass seine Daten den beabsichtigten Empfänger überhaupt nicht

erreicht haben.

Man kann den ersten beiden Gefahren durch Verschlüsselung begegnen. Verschlüsselung sorgt dafür, dass niemand mehr in der Lage ist die Daten zu verstehen, die A an B schickt. Nur B, der die Daten entschlüsseln kann erzeugt wieder Klartextdaten. Es gibt drei unterschiedliche Verschlüsselungsarten.

Bei der symmetrischen Verschlüsselung haben beide

Partner (A und B) einen Schlüssel mit dem die Daten ver- und entschlüsselt werden können. Im einfachsten Fall könnte man jedes a durch ein z und jedes z durch ein a tauschen.

Wenn der Empfänger das weiß, kann er die chiffrierten Daten wieder zurückverwandeln und erhält so den Ursprungstext zurück. Das Problem dieses Verfahrens ist, dass es durch

bloßes Ausprobieren (brute-force-Methode) recht schnell entschlüsselt werden kann, wenn der Schlüssel zu kurz ist. Ein hinreichend langer Schlüssel ist also essentiell für die

Sicherheit der Information. Ein weiteres Problem der symmetrischen Verschlüsselung ist die Übertragung des Schlüssels selbst, denn der Schlüssel muss ja erst einmal auch

irgendwie von A zu B übertragen werden ohne dass er dabei selbst verschlüsselt wäre. Würde der Schlüsseltransfer abgefangen, wäre die gesamte Verschlüsselung, die auf dem

Schlüssel basiert nichts mehr, wert. Symmetrische Verschlüsselung kommt also nur infrage, wenn der Schlüssel selbst auf anderen Wegen übertragen wird.

Bei der symmetrischen Verschlüsselung haben beide

Partner (A und B) einen Schlüssel mit dem die Daten ver- und entschlüsselt werden können. Im einfachsten Fall könnte man jedes a durch ein z und jedes z durch ein a tauschen.

Wenn der Empfänger das weiß, kann er die chiffrierten Daten wieder zurückverwandeln und erhält so den Ursprungstext zurück. Das Problem dieses Verfahrens ist, dass es durch

bloßes Ausprobieren (brute-force-Methode) recht schnell entschlüsselt werden kann, wenn der Schlüssel zu kurz ist. Ein hinreichend langer Schlüssel ist also essentiell für die

Sicherheit der Information. Ein weiteres Problem der symmetrischen Verschlüsselung ist die Übertragung des Schlüssels selbst, denn der Schlüssel muss ja erst einmal auch

irgendwie von A zu B übertragen werden ohne dass er dabei selbst verschlüsselt wäre. Würde der Schlüsseltransfer abgefangen, wäre die gesamte Verschlüsselung, die auf dem

Schlüssel basiert nichts mehr, wert. Symmetrische Verschlüsselung kommt also nur infrage, wenn der Schlüssel selbst auf anderen Wegen übertragen wird.

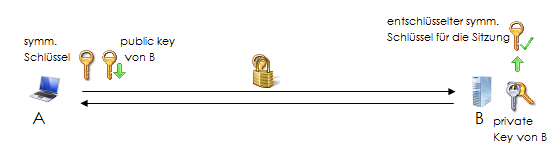

Schön wäre es also, ein Verschlüsselungsverfahren zu haben, dessen Algorithmus nicht in beide Richtungen funktioniert. Diese Möglichkeit bietet die asymmetrische

Verschlüsselung. Hierbei wird durch mathematische Tricks zum Verschlüsseln ein anderer Schlüssel verwendet als zum Entschlüsseln.

Schön wäre es also, ein Verschlüsselungsverfahren zu haben, dessen Algorithmus nicht in beide Richtungen funktioniert. Diese Möglichkeit bietet die asymmetrische

Verschlüsselung. Hierbei wird durch mathematische Tricks zum Verschlüsseln ein anderer Schlüssel verwendet als zum Entschlüsseln.

Dabei generiert sich der Kommunikationspartner

B einen Schlüsselpaar. Dieses Schlüsselpaar ist dauerhaft gültig und wird über Jahre verwendet. Einen Schlüssel, den so genannten öffentlichen Schlüssel (public key), gibt B nun

an jeden heraus, der ihn haben will. Den anderen Schlüssel, den so genannten privaten Schlüssel (private key) hält er geheim. Jeder der beiden Schlüssel kann nun verschlüsseln,

allerdings kann nur der jeweils andere Schlüssel die Botschaft wieder dechiffrieren.

Das bedeutet, dass eine Botschaft, die mit dem private key verschlüsselt wurde, von jedem, der

den public key hat auch gelesen werden kann. Eine Botschaft, die jedoch mit dem public key verschlüsselt worden ist, kann nur der Inhaber des private keys lesen.

Das ganze läuft so

ab: Der A bittet den B um eine Unterhaltung. Daraufhin schickt B seinen public key an A.

Damit kann nun A alle Botschaften, die B mit seinem privaten Schlüssel

verschlüsselt hat lesen. A könnte es nun B gleich tun und ebenfalls seinen öffentlichen Schlüssel an B schicken. Damit wäre eine gesicherte Kommunikation allerdings noch nicht möglich,

denn jeder der den public key des A abfängt, könnte auch jede Folgekonversation die A verschlüsselt hat wieder entschlüsseln. Außerdem ist

dieses Verfahren im Vergleich zum symmetrischen Verfahren durch den doppelten Schlüsselaustausch relativ langsam und wird normalerweise nicht allein eingesetzt. Man setzt auf

das

Dabei nutzt A den von B im asymmetrischen Verfahren erhaltenen

public key nur einmalig zum Verschlüsseln eines frei gewählten symmetrischen Schlüssels, der nur für die folgende Sitzung gilt. Nur B kann diesen mit seinem private key wieder

entschlüsseln.

Beide kennen nun exklusiv einen symmetrischen Schlüssel und können diesen für die folgende Sitzung zum Verschlüsseln und Entschlüsseln im symmetrischen

Verfahren nutzen.

Ist die sichere Verbindung bei Webseiten etabliert, zeigt ein kleines Schloss-Symbol in der Adressleiste des Browsers die sichere Verbindung an.

Ein abschließendes

Wort noch zur Schlüsselsicherheit. Die Länge des Schlüssels hilft gegen das Knacken von Schlüsseln mit der Brute-Force-Methode, also dem Durchprobieren aller möglichen

Kombinationen. Hier ist nicht die Frage, ob ein Schlüssel erraten werden kann, sondern nur wann.

Wenn es Jahre oder Jahrhunderte dauert einen Schlüssel durch durchprobieren

zu erraten, ist die verschlüsselte Informationen in der Regel nicht mehr von Wert. Dabei darf man jedoch nicht vom aktuellen Zustand ausgehen! War ein Schlüssel bei seiner Erstellung so sicher, dass ein zu diesem Zeitpunkt aktueller

Rechner ihn in 100 Jahren erraten kann, ist dies bereits nach einigen Jahren von aktuelleren Rechnern in einem Bruchteil dieser Zeitspanne zu bewältigen. Verschlüsselung schützt

Daten also immer nur temporär und eignet sich daher besonders für Bewegungsdaten, deren Wert nach einiger Zeit verfällt.

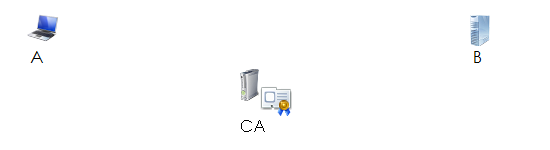

Was sind digitale Zertifikate und wie funktionieren sie?

Um der Gefahr des Masquerading (siehe oben) zu entgehen, muss sichergestellt werden, dass derjenige der mit Ihnen in Interaktion steht auch der ist, der er vorgibt zu sein. Sie brauchen etwas, dass ihn zuverlässig als Vertrauenswürdig klassifiziert.

Im richtigen Leben ist dies zum Beispiel ein Personalausweis, der an der Grenze kontrolliert

wird. Der Grenzbeamte kennt denjenigen, der den Ausweis vorlegt in aller Regel nicht persönlich und weiß auch sonst nichts über ihn. Allerdings vertraut er dem Passaussteller -

z.B. der Bundesrepublik Deutschland - und überprüft nur noch die Angaben im Dokument auf Konvergenz mit demjenigen, der den Pass vorlegt.

Im richtigen Leben ist dies zum Beispiel ein Personalausweis, der an der Grenze kontrolliert

wird. Der Grenzbeamte kennt denjenigen, der den Ausweis vorlegt in aller Regel nicht persönlich und weiß auch sonst nichts über ihn. Allerdings vertraut er dem Passaussteller -

z.B. der Bundesrepublik Deutschland - und überprüft nur noch die Angaben im Dokument auf Konvergenz mit demjenigen, der den Pass vorlegt.

Es ist also eine dritte Partei im Boot, die

von beiden Kommunikationspartnern von vornherein als vertrauenswürdig angesehen wird.

Genauso gibt es natürlich auch Dokumentenaussteller, die nicht hinreichend vertrauenswürdig sind. So wäre es schlicht unmöglich nur mit

einem Bibliotheksausweis einzureisen. Ganz ähnlich läuft dies auch im Netzverkehr ab. Es gibt einen Pass und eine passausstellende Behörde. Der Pass wird als „digitales

Zertifikat“ (certificate) und die Pass ausstellende Behörde als „Zertifizierungsstelle“ (certification authority, CA) bezeichnet.

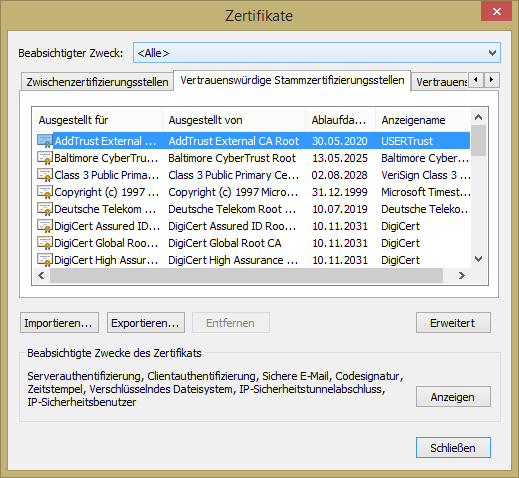

Microsoft liefert bereits einige als vertrauenswürdig eingestufte

Zertifizierungsstellen mit aus. Welche CAs als von vornherein vertrauenswürdig eingestuft sind, können Sie in den Internetoptionen sehen. Rufen Sie den Reiter "Inhalte" auf und

klicken Sie auf "Zertifikate". Im folgenden Dialogfeld gibt es den Reiter "Vertrauenswürdige Stammzertifizierungsstellen". Dort finden Sie die so genannten „Stammzertifikate“

dieser Stellen. Jedes Stammzertifikat enthält auch den öffentlichen Schlüssel der Stammzertifizierungsstelle, sodass nachher feststellbar ist, dass sie ein vorgelegtes

Zertifikat auch wirklich ausgestellt hat und dass das Zertifikat nicht gefälscht ist.

Man kann auch später noch weitere Stammzertifikate hinzufügen. Allerdings sollten Sie sich dabei genau informieren, wer Inhaber der CA ist und

genau abwägen, ob die CA wirklich vertrauenswürdig ist. Mehr dazu später.

Für Ihr eigenes Unternehmen können Sie über die Active Directory Zertfikatsdienste eine eigene Verschlüsselungsinfrastruktur (PKI, public key infrastructure) betreiben, die eine eigene CA enthält, mit der Sie unternehmensweit gültige Zertifikate ausstellen und verteilen können.

Wenn man weiß, dass es Stammzertifizierungsstellen es gibt und dass die CAs Zertifikate ausstellen, die Kommunikationspartnern als Ausweis dienen, bleibt die Frage: Wie muss man sich ein Zertifikat vorstellen und welche Informationen sind darin hinterlegt. Das Zertifikat (X.500-Standard) ist zunächst eine einfache Datei und enthält folgende Angaben:

Diese Angaben zusammen ergeben den so genannten "Distinguished Name". Nicht alle Angaben sind verbindlich, daher kann er zum Beispiel so aussehen: CN=myhost.company.com,

O=Company Inc., OU=Company Inc. IT-Department, L=Dortmund, C=DE

Neben dem Distinguished Name enthält das Zertifikat noch den öffentlichen Schlüssel des Zertifikatsinhabers

und einen Gültigkeitszeitraum (mit Anfangs- und Ablauftermin) sowie Angaben über die CA.

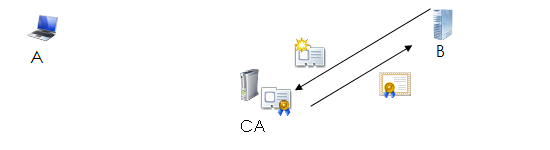

Um ein Zertifikat zu erhalten muss zunächst eine Zertifikatsanforderung (certificate request) an die Zertifizierungsstelle geschickt werden. Die Vorgehensweise beim Erstellen

ist bei den unterschiedlichen Webservern unterschiedlich, aber führt in jedem Fall dazu, dass ein verschlüsselter Code erzeugt wird, der den selbst erstellten public key enthält

und mit dem private key verschlüsselt ist. Dieser Code wird eigentlich nur als Text in einer Datei an die CA gesendet, die das Zertifikate erstellen soll.

Um ein Zertifikat zu erhalten muss zunächst eine Zertifikatsanforderung (certificate request) an die Zertifizierungsstelle geschickt werden. Die Vorgehensweise beim Erstellen

ist bei den unterschiedlichen Webservern unterschiedlich, aber führt in jedem Fall dazu, dass ein verschlüsselter Code erzeugt wird, der den selbst erstellten public key enthält

und mit dem private key verschlüsselt ist. Dieser Code wird eigentlich nur als Text in einer Datei an die CA gesendet, die das Zertifikate erstellen soll.

Die CA setzt dann diesen Request in das Zertifikat um und schickt es als spezielle Datei zurück, die in den persönlichen

Zertifikatsspeicher importiert werden kann.

Die Zertifikate können unterschiedliche Dateiformate und damit auch unterschiedliche Dateiendungen haben. Welches Zertifikat

Sie für Ihren Zweck im Einzelfall brauchen, würde aber den Rahmen dieses Kurses sprengen. Am besten lesen Sie das Manual des Webservers oder der Anwendung, die Sie betreiben und

sprechen dann alles weitere mit der CA ab.

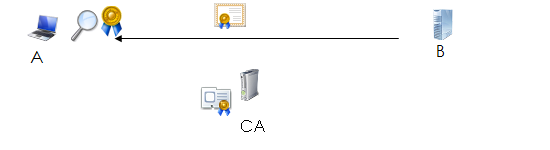

Da B jetzt Inhaber eines Zertifikats ist, kann er dieses bei jeder Anfrage vorweisen und an den seinen Kommunikationspartner A übermitteln. A kennt nun den public key von B und

kann den symmetrischen Key erzeugen und seinerseits übermitteln.

Da B jetzt Inhaber eines Zertifikats ist, kann er dieses bei jeder Anfrage vorweisen und an den seinen Kommunikationspartner A übermitteln. A kennt nun den public key von B und

kann den symmetrischen Key erzeugen und seinerseits übermitteln.

Wie aber wird sichergestellt, dass das Zertifikat selbst unverfälscht und nicht manipuliert worden ist? Es könnte doch einfach der Name verändert

worden sein oder jemand hat die Gültigkeit einfach verlängert.

Man benutzt dazu eine digitale Signatur...

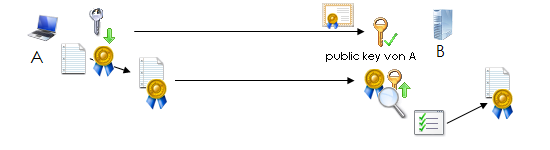

Jedem Zertifikat wird dazu eine weitere Information angeheftet (in der

Grafik als goldene Plakette mit blauem Band dargestellt), die mit dem private Key der CA verschlüsselt worden ist. In der Plakette (dem so genannten digitalen Fingerabdruck, "message digest" oder

"digital finger print") befinden sich Angaben zum Zertifikat und ein Hashwert. Wurde das Zertifikat von B verändert, würde das Zertifikat nicht mehr zum Fingerabdruck passen.

Diesen können Sie mit dem public key der CA, den Sie ja in ihrem Stammzertifikatsspeicher abgelegt haben, entschlüsseln und auslesen. Hätte jemand das Zertifikat manipuliert und

der Fingerabdruck würde nicht mehr dazu passen, würden Sie eine

entsprechende Warnmeldung ihres Browsers erhalten.

Digitale Signaturen können also sicherstellen, dass ein Dokument weder verändert worden ist, noch dass jemand anderes das Dokument geschickt, als derjenige der wirklich

Kommunikationspartner sein sollte.

Nicht nur die CA kann eine digitale Unterschrift erstellen, sondern Sie auch. Sie ist ja eigentlich nichts weiter als eine Angabe über das

Dokument, die mit ihrem privaten Schlüssel verschlüsselt worden ist und an das Dokument angehangen wird. Jeder, der nun Ihren public key kennt, kann diese Angaben wieder

entschlüsseln und mit dem Dokument vergleichen, aber niemand kann das Dokument so verändern, dass es dann noch immer zur Signatur passt, weil ja niemand ohne Ihren private key

eine neue Signatur erstellen kann.

Windows selbst bietet in allen Serverbetriebssystemen ein MMC-Plugin zu eigenen Zertifikate, wenn die Rolle Zertifikatsdienste und die

Features Remoteserver-Verwaltungstools Tools für Active Directory Zertifikatsdienste installiert sind.

Gerade bei der Benutzung von Wireless-LAN-Routern (WLAN,

wireless local

area network) besteht die Gefahr, dass jemand auf Ihren Zug aufspringt.

Dabei sind alle oben genannten Bedrohungen von Bedeutung. Der Unterschied ist nur, dass der Angreifer nicht nur die Tropfen Ihrer Leitung abfängt,

sondern gleich mit in der Dachrinne schwimmt (um beim Bild mit dem Eavesdropping zu bleiben). Er kann also auf Ihre Kosten surfen und Ihren

Datenstrom abfangen und sogar manipulieren. Um dies zu verhindern, werden heute bei allen Routern Sicherheitsmechanismen angeboten. Wichtig ist auch, dass Sie die Routerfirmware auf

aktuellem Stand halten um Sicherheitslücken im Betriebssystem des Routers zu schließen. SIe können die meisten Router auch so konfigurieren, dass der Name des Netzes nicht vom

Router gesendet wird. Nur wer weiß, dass das Netzwerk existiert, in Reichweite ist und sich dann dort aktiv mit den richtigen Informationen anmeldet, kommt in ihr Netzwerk.

Gerade bei der Benutzung von Wireless-LAN-Routern (WLAN,

wireless local

area network) besteht die Gefahr, dass jemand auf Ihren Zug aufspringt.

Dabei sind alle oben genannten Bedrohungen von Bedeutung. Der Unterschied ist nur, dass der Angreifer nicht nur die Tropfen Ihrer Leitung abfängt,

sondern gleich mit in der Dachrinne schwimmt (um beim Bild mit dem Eavesdropping zu bleiben). Er kann also auf Ihre Kosten surfen und Ihren

Datenstrom abfangen und sogar manipulieren. Um dies zu verhindern, werden heute bei allen Routern Sicherheitsmechanismen angeboten. Wichtig ist auch, dass Sie die Routerfirmware auf

aktuellem Stand halten um Sicherheitslücken im Betriebssystem des Routers zu schließen. SIe können die meisten Router auch so konfigurieren, dass der Name des Netzes nicht vom

Router gesendet wird. Nur wer weiß, dass das Netzwerk existiert, in Reichweite ist und sich dann dort aktiv mit den richtigen Informationen anmeldet, kommt in ihr Netzwerk.

Alle gängigen Funkroutermodelle bieten heute bereits in den Auslieferungseinstellungen eine verschlüsselte Verbindung. In der Regel kommt dabei WPA2 zum Einsatz. Um einem WPA2 verschlüsselten Netzwerk beizutreten, benötigen Sie die vorher bestimmt Passphrase. Bei hochpreisigen Modellen wird zusätzlich auch die Norm WPA-Enterprise angeboten, bei der auch die Anmeldung mit ihrem normalen Benutzernamen und Kennwort aus der Unternehmensdomäne oder die Anmeldung mit einem Zertifikat (siehe oben) möglich ist. Am komfortabelsten ist es, wenn Sie ein Gerät mit einem WPS-Taster haben. In diesem Fall müssen Sie nur das zu koppelnde Gerät auf die Suche nach dem Netzwerk schicken und auf Verbinden klicken. Haben Sie zuvor am Router den WPS-Taster gedrückt, ist dieser für eine kurze Zeit so konfiguriert, dass er alle suchenden Geräte ins Netz lässt und mit ihnen einen Schlüssel aushandelt. Allerdings sollten Sie sich sein, dass in dieser kurzen Zeit wirklich nur Sie die Verbindung herstellen, denn jeder andere könnte es auch.

Der Zweite Schutzmechanismus greift auf die MAC-Adressen (MAC,

media access control) des Rechners zurück. Bei der MAC-Adresse handelt es sich um die

physische Adresse der Netzwerkkarte. Jede Netzwerkkarte hat eine solche eindeutige physische Adresse.

Damit ist jedes Gerät identifizierbar und Sie können nach bekannten und unbekannten Geräten filtern. Unbekannten Geräten verweigern Sie den Zutritt. Der dazugehörige Standard

heißt 802.1x-Standard. Allerdings lassen sich MAC-Adressen auch fälschen ("MAC address spoofing")

Komplexere Network Access Control-Lösungen (NAC) prüfen deshalb auch noch

weitere Merkmale eines Rechners, bevor er in das Netzwerk gelassen wird. Dies kann zum Beispiel ein Zertifikat sein und der Zustand des Systems. Systeme ohne Zertifikat, ohne

aktuellen Virenschutz oder halbwegs aktuellen Patchlevel landen dann erst einmal zur Klärung in einem Quarantäne-Netz.

zurück zu Lektion 3 "Berechtigungen"

| Letzte Aktualisierung 10.04.2025 | |

| © by Stefan Klebs (2004-2025) (für den Kurs 2002-2025) |